Báo Cáo Sự Cố Bảo Mật WordPress 2024: Những Sai Lầm Nguy Hiểm

Báo cáo sự cố bảo mật WordPress năm 2024 là tài liệu ghi nhận những lỗi mà nhiều trang web vẫn mắc phải và dẫn đến việc bị xâm nhập.

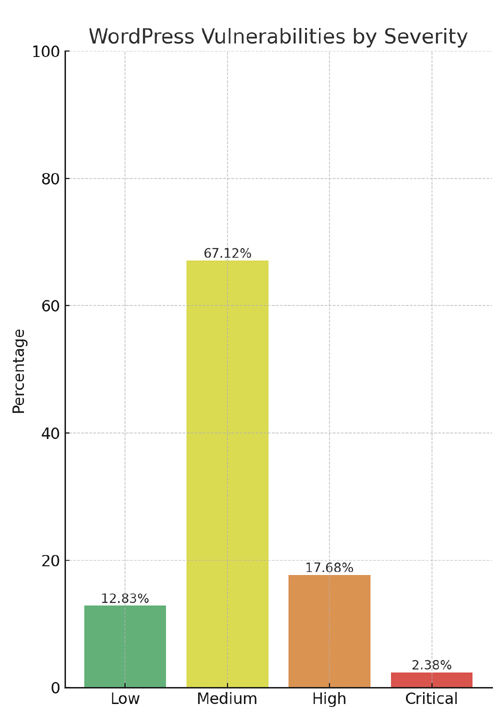

Phân Phối Mức Độ Nghiêm Trọng Của Lỗ Hổng

Lỗ hổng cấp độ Critical, mức độ đe dọa cao nhất, chỉ chiếm 2.38% lỗ hổng, điều này là tin tốt cho các nhà xuất bản WordPress. Tuy nhiên, khi kết hợp với tỷ lệ của các lỗ hổng cấp độ cao (17.68%), số lượng lỗ hổng đáng lo ngại tăng lên gần 20%.

Dưới đây là tỷ lệ theo điểm đánh giá mức độ nghiêm trọng:

- Critical 2.38%

- Low 12.83%

- High 17.68%

- Medium 67.12%

Ấn tượng đáng chú ý là nhiều người coi lỗ hổng cấp độ trung bình như là mức độ đe dọa thấp, điều này là một sai lầm vì chúng không phải là mức độ đe dọa thấp và nên được coi là đáng chú ý.

Báo cáo không đổ lỗi cho người dùng về malware và lỗ hổng trang web. Nhưng những sai lầm do nhà xuất bản phạm phải có thể tăng cường thành công của hacker trong khai thác lỗ hổng.

Báo cáo của WPScan khuyên:

'Tuy mức độ nghiêm trọng không dịch chuyển trực tiếp thành rủi ro khai thác, đó là một hướng dẫn quan trọng để chủ trang web có thể đưa ra quyết định có hiểu biết về việc nào để tắt hoặc cập nhật tiện ích.'

Biểu đồ về lỗ hổng WordPress thể hiện tỷ lệ theo mức độ nghiêm trọng

Sự Khác Biệt Giữa Đã Xác Thực Và Chưa Xác Thực

Các lỗ hổng đã xác thực là những lỗ hổng đòi hỏi kẻ tấn công phải trước tiên có được thông tin đăng nhập của người dùng và các mức quyền đi kèm để khai thác một lỗ hổng cụ thể. Các cuộc tấn công đòi hỏi mức độ xác thực cấp độ người đăng ký là dễ khai thác nhất trong các cuộc tấn công đã xác thực và những cuộc tấn công đòi hỏi quyền truy cập cấp quản trị viên tạo ra ít rủi ro nhất (mặc dù không phải lúc nào cũng là mức rủi ro thấp vì nhiều lý do).

Các cuộc tấn công chưa xác thực thường dễ khai thác vì bất kỳ ai cũng có thể tiến hành cuộc tấn công mà không cần phải trước tiên có thông tin đăng nhập người dùng.

Báo cáo về lỗ hổng của WPScan cho thấy khoảng 22% lỗ hổng báo cáo đòi hỏi cấp độ người đăng ký hoặc không cần xác thực gì cả, đại diện cho các lỗ hổng dễ khai thác nhất. Ở phía đối diện của mức độ khai thác là các lỗ hổng đòi hỏi cấp quản trị viên đại diện cho tổng cộng 30.71% lỗ hổng báo cáo.

Phần Mềm Nulled Và Mật Khẩu Yếu

Mật khẩu yếu và các plugin nulled là hai lý do phổ biến dẫn đến malware được phát hiện thông qua Jetpack Scan. Phần mềm nulled là các plugin bị sao chép không có khả năng xác thực xem chúng đã được thanh toán hay không. Các plugin này thường có cánh cửa sau cho phép nhiễm malware. Mật khẩu yếu có thể được đoán qua cuộc tấn công brute-force.

Báo cáo của WPScan giải thích:

'Các cuộc tấn công bypass xác thực có thể bao gồm nhiều kỹ thuật, chẳng hạn như khai thác điểm yếu trong mật khẩu yếu, đoán thông tin đăng nhập, sử dụng cuộc tấn công brute force để đoán mật khẩu, sử dụng các chiến thuật kỹ thuật xã hội như lừa đảo hoặc giả mạo, sử dụng các kỹ thuật tăng quyền như khai thác các lỗ hổng đã biết trong phần mềm và thiết bị phần cứng hoặc thử đăng nhập tài khoản mặc định.'

Cấp Quyền Cần Thiết Cho Cuộc Tấn Công

Các lỗ hổng đòi hỏi cấp quản trị viên đại diện cho tỷ lệ cao nhất của cuộc tấn công, tiếp theo là Cross Site Request Forgery (CSRF) với 24.74% lỗ hổng. Điều này là thú vị vì CSRF là một cuộc tấn công sử dụng kỹ thuật xã hội để kích hoạt người bị hại bấm vào một liên kết từ đó mức độ quyền của người dùng được thu thập. Đây là một sai lầm mà các nhà xuất bản WordPress nên nhận biết vì chỉ cần một người dùng cấp quản trị bấm vào một liên kết sau đó cho phép hacker giả mạo quyền cấp quản trị viên của trang web WordPress.

Dưới đây là tỷ lệ của cuộc tấn công theo vai trò cần thiết để tiến hành một cuộc tấn công:

- Tác giả 2.19%

- Người đăng ký 10.4%

- Chưa xác thực 12.35%

- Người đóng góp 19.62%

- CSRF 24.74%

- Quản trị viên 30.71%

Các Loại Lỗ Hổng Phổ Biến Nhất Yêu Cầu Xác Thực Tối Thiểu

Broken Access Control trong ngữ cảnh của WordPress đề cập đến một lỗi bảo mật có thể cho phép kẻ tấn công không có thông tin xác thực cần thiết có được quyền cấp cao hơn.

Trong phần của báo cáo nhìn vào các sự cố và lỗ hổng nguyên nhân dẫn đến các lỗ hổng yêu cầu không xác thực hoặc cấp độ người đăng ký báo cáo (Sự xuất hiện so với lỗ hổng trong các báo cáo không xác thực hoặc cấp người đăng ký+), WPScan phân tích các tỷ lệ cho mỗi loại lỗ hổng phổ biến nhất cho các cuộc tấn công dễ tiến hành nhất (vì chúng yêu cầu tối thiểu hoặc không cần xác thực người dùng).

Báo cáo đe dọa của WPScan lưu ý rằng Broken Access Control chiếm 84.99% tiếp sau là SQL injection (20.64%).

Tổ chức OWASP (Open Worldwide Application Security Project) xác định Broken Access Control như sau:

'Kiểm soát truy cập, đôi khi được gọi là ủy quyền, là cách mà một ứng dụng web cấp quyền truy cập vào nội dung và chức năng cho một số người dùng và không cho người khác. Những kiểm tra này được thực hiện sau khi xác thực, và quản lý những gì 'người dùng được phép làm'.

Kiểm soát truy cập nghe có vẻ là một vấn đề đơn giản nhưng lại khó triển khai đúng cách. Mô hình kiểm soát truy cập của ứng dụng web chặt chẽ liên quan đến nội dung và chức năng mà trang web cung cấp. Ngoài ra, người dùng có thể thuộc vào một số nhóm hoặc vai trò với các khả năng hoặc quyền khác nhau.'

SQL injection, chiếm 20.64% là loại lỗ hổng phổ biến thứ hai, mà WPScan gọi là cả 'mức nghiêm trọng và rủi ro' trong ngữ cảnh của các lỗ hổng yêu cầu mức độ xác thực tối thiểu vì kẻ tấn công có thể truy cập và/hoặc can thiệp vào cơ sở dữ liệu là trái tim của mỗi trang web WordPress.

Đây là tỷ lệ:

- Broken Access Control 84.99%

- SQL Injection 20.64%

- Cross-Site Scripting 9.4%

- Unauthenticated Arbitrary File Upload 5.28%

- Sensitive Data Disclosure 4.59%

- Insecure Direct Object Reference (IDOR) 3.67%

- Remote Code Execution 2.52%

- Khác 14.45%

Lỗ Hổng Trong Hệ Thống Core Của WordPress

Phần lớn vấn đề lỗ hổng được báo cáo trong các plugin và chủ đề của bên thứ ba. Tuy nhiên, vào năm 2023 đã có tổng cộng 13 lỗ hổng được báo cáo trong hệ thống core của WordPress. Trong số 13 lỗ hổng chỉ có một trong số đó được xác định là một mức độ đe dọa cao, đó là mức độ đe dọa cấp cao thứ hai, với Critical là mức độ đe dọa cấp cao nhất, một hệ thống xếp hạng điểm được duy trì bởi Common Vulnerability Scoring System (CVSS).

Nền tảng core của WordPress được giữ với các tiêu chuẩn cao nhất và hưởng lợi từ một cộng đồng toàn cầu luôn cảnh giác trong việc khám phá và vá các lỗ hổng.

Bảo Mật Trang Web Nên Được Xem Xét Như Là SEO Kỹ Thuật

Các đợt kiểm tra trang web thường không bao gồm bảo mật trang web nhưng theo ý kiến của tôi, mỗi đợt kiểm tra trách nhiệm ít nhất nên nói về tiêu đề bảo mật. Như tôi đã nói từ nhiều năm nay, bảo mật trang web nhanh chóng trở thành vấn đề SEO khi xếp hạng trang web bắt đầu biến mất khỏi trang kết quả tìm kiếm của các trang (SERPs) do bị tấn công bởi lỗ hổng. Đó là lý do tại sao việc chủ động về bảo mật trang web rất quan trọng.

Theo báo cáo của WPScan, điểm nhập chính cho trang web bị hack là thông tin đăng nhập bị rò rỉ và mật khẩu yếu. Đảm bảo chuẩn mật khẩu mạnh cùng với xác thực hai yếu tố là một phần quan trọng của tư cách bảo mật của mỗi trang web.

Sử dụng tiêu đề bảo mật là một cách khác để giúp bảo vệ chống lại Cross-Site Scripting và các loại lỗ hổng khác.

Cuối cùng, tường lửa WordPress và cứng cố trang web cũng là những cách tiếp cận chủ động hữu ích đối với bảo mật trang web. Tôi một lần thêm một diễn đàn vào một trang web mới tạo và nó ngay lập tức bị tấn công chỉ trong vài phút. Tin hay không, gần như mọi trang web trên toàn thế giới đều bị tấn công 24 giờ một ngày bởi bot quét lỗ hổng.

Đọc Báo Cáo của WPScan:

Báo Cáo Đe Dọa Trang Web WPScan 2024

Hình ảnh nổi bật bởi Shutterstock/Ljupco Smokovski